NộI Dung

Trong bài viết này: Tránh phần mềm độc hại Tránh gián điệp truy cập có dây

Internet đã được thiết kế để thuận tiện và thuận tiện và không bảo mật. Nếu bạn lướt Internet theo cách tương tự như người dùng Internet bình thường, có khả năng một số người độc hại sẽ theo thói quen duyệt web của bạn bằng phần mềm gián điệp hoặc tập lệnh và có thể sử dụng máy ảnh từ PC vào máy tính của bạn. kiến thức. Những người có được thông tin về bản chất này, bất kể họ ở đâu trên thế giới, có thể biết bạn là ai, bạn sống ở đâu và nhận được nhiều thông tin cá nhân hơn về bạn. Có hai kỹ thuật theo dõi chính trên Internet.

- Đặt phần mềm gián điệp vào vị trí trên máy tính của bạn

- "Nghe" tất cả dữ liệu bạn trao đổi với các máy chủ từ xa từ bất cứ đâu trên thế giới.

giai đoạn

Phương pháp 1 Tránh phần mềm độc hại

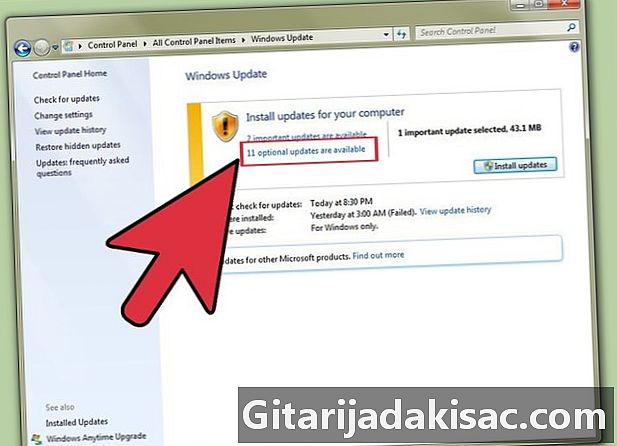

- Giữ cho hệ điều hành của bạn cập nhật. Kỹ thuật truyền thống nhất được sử dụng để theo dõi trên Internet là tiêm phần mềm gián điệp có thể mở "cửa truy cập" của hệ thống nạn nhân mà anh ta không biết. Bằng cách giữ cho hệ điều hành của bạn luôn cập nhật, bạn sẽ cho phép nhà xuất bản của nó làm mờ các sửa lỗi bảo mật phần mềm để bảo vệ các phần dễ bị tổn thương nhất trong HĐH của bạn và làm cho phần mềm độc hại bị trục trặc.

-

Giữ cho các ứng dụng của bạn cập nhật. Chắc chắn rằng các ứng dụng bạn sử dụng được cập nhật để cải thiện các tính năng, nhưng đó cũng là một cách để sửa lỗi. Có nhiều loại lỗi khác nhau: một số trong số chúng sẽ chỉ tạo ra các rối loạn chức năng có thể nhận biết được của người dùng, một số khác sẽ ảnh hưởng đến một số chế độ hoạt động của chương trình của bạn, nhưng cũng có một loại cho phép tin tặc tự động khai thác các lỗ hổng bảo mật đã biết Tự động điều khiển từ xa máy của bạn. Không cần phải nói rằng nếu loại bỏ các lỗi như vậy, các cuộc tấn công này sẽ ngừng xảy ra. -

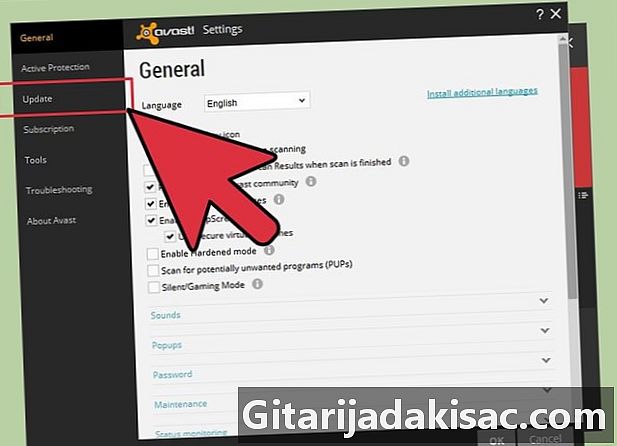

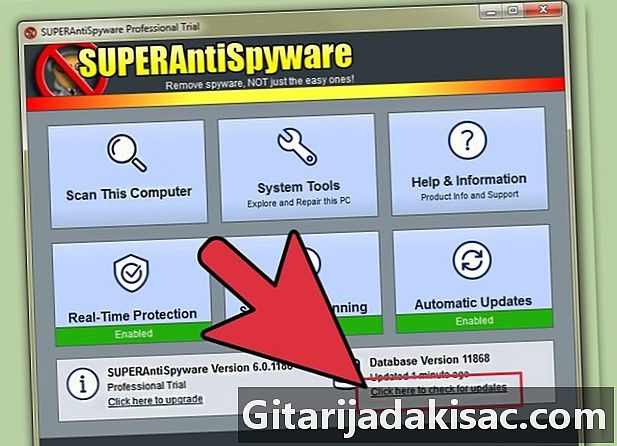

Giữ cho chương trình chống vi-rút của bạn chạy và cập nhật. Điều này đặc biệt áp dụng cho các hệ thống hoạt động trong Windows. Nếu cơ sở dữ liệu chữ ký chống vi-rút không được cập nhật theo định kỳ, nó sẽ không thể phát hiện ngay lập tức vi-rút và phần mềm độc hại. Nếu hệ thống của bạn không được kiểm tra thường xuyên và phần mềm chống vi-rút của bạn không được thiết lập để chạy trong nền, nó sẽ không hữu ích. Mục đích của các chương trình chống vi-rút là quét vi-rút, phần mềm gián điệp, sâu và rootkit và loại bỏ các mối đe dọa này. Một chương trình chuyên phát hiện phần mềm gián điệp sẽ không có tác dụng hơn phần mềm diệt virus tốt. -

Chỉ bật một chương trình chống vi-rút. Các chương trình này phải hành động rất đáng ngờ để có hiệu quả.Tốt nhất, bạn sẽ nhận được "dương tính giả" được phát hiện bởi một hoặc một trong những phần mềm chống vi-rút của bạn và tệ nhất, hành động của một trong số chúng có thể bị cản trở bởi người kia. Nếu bạn thực sự muốn sử dụng nhiều hơn một phần mềm chống vi-rút, hãy cập nhật cơ sở dữ liệu chữ ký của bạn, ngắt kết nối máy tính của bạn khỏi Internet, vô hiệu hóa hoàn toàn phần mềm chống vi-rút chính của bạn và đưa phần mềm thứ hai vào chế độ "quét theo yêu cầu". Phần mềm chống vi-rút chính của bạn sau đó có thể được phát hiện là "dương tính giả", nhưng biết rằng nó sẽ không thành vấn đề. Bây giờ khởi chạy chương trình chống vi-rút chính của bạn và tiếp tục sử dụng máy tính của bạn bình thường. Phần mềm Malwarebytes có thể là sự bổ sung tốt cho mức độ bảo mật chống vi-rút đầu tiên của bạn. -

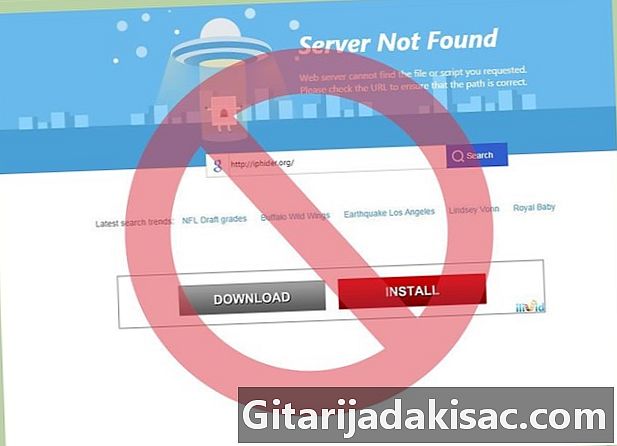

Chỉ thực hiện tải xuống của bạn từ các trang web đáng tin cậy. Không tải xuống bất cứ thứ gì đến từ các trang web chính thức (cho bất kỳ hệ điều hành nào) hoặc kho ứng dụng đáng tin cậy. Nếu bạn muốn tải xuống trình phát phương tiện VLC, chỉ tải xuống từ kho ứng dụng tương ứng với hệ điều hành của bạn hoặc từ trang web của nhà xuất bản. Tìm địa chỉ nhà xuất bản trên Google sẽ cung cấp cho bạn:www.videolan.org/vlc/. Không bao giờ sử dụng nhiều hoặc ít trang web được biết đến hoặc không chính thức, ngay cả khi phần mềm chống vi-rút của bạn không báo cáo cảnh báo khi bạn làm. -

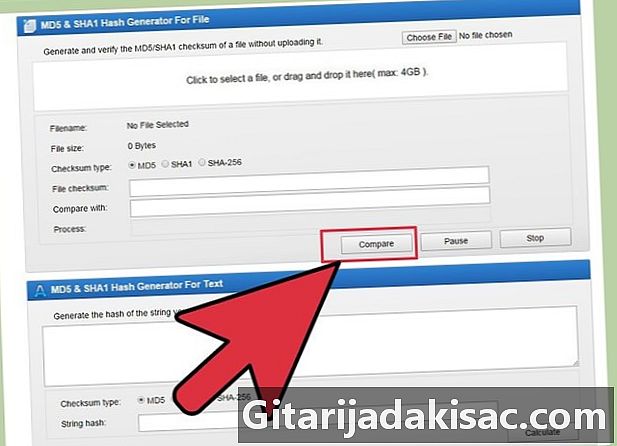

Làm một kiểm tra chữ ký nhị phân. Tham khảo các hướng dẫn được đưa ra trên trang web này và bài viết này về chữ ký md5 và SHA2. Ý tưởng đằng sau phương thức xác minh này là tạo chữ ký từ nội dung nhị phân của tệp (chẳng hạn như trình cài đặt ứng dụng). Chữ ký kết quả được đưa ra trên trang web tải xuống chính thức hoặc trong cơ sở dữ liệu đáng tin cậy. Khi bạn đã tải xuống tệp, bạn có thể tự sao chép chữ ký này bằng một chương trình được thiết kế để tạo tệp đó, sau đó so sánh kết quả thu được với nội dung được cung cấp trên trang web tải xuống. Nếu các chữ ký được so sánh là như nhau, tất cả đều tốt, nếu không, bạn có thể đã tải xuống một chương trình giả mạo hoặc bị thao túng có thể chứa virus hoặc nó có thể là một lỗi trong quá trình truyền. Trong cả hai trường hợp, bạn sẽ phải khởi động lại quá trình tải xuống để có được cảm giác về nó. Quá trình này được áp dụng tự động khi tải xuống các bản phân phối Linux hoặc BSD nếu bạn đang sử dụng trình quản lý gói, do đó bạn sẽ không phải lo lắng về nó. Trên Windows, bạn sẽ cần thực hiện kiểm tra thủ công này. -

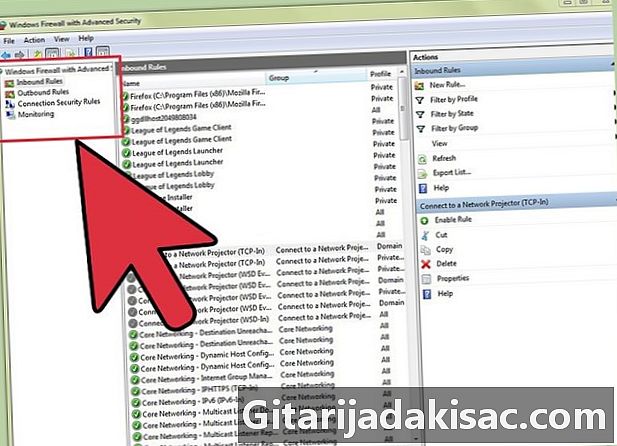

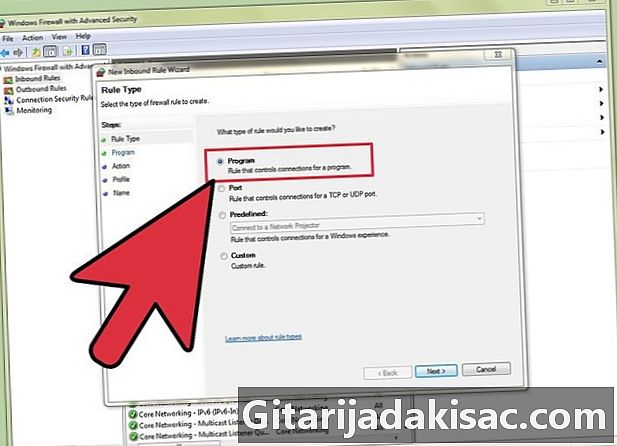

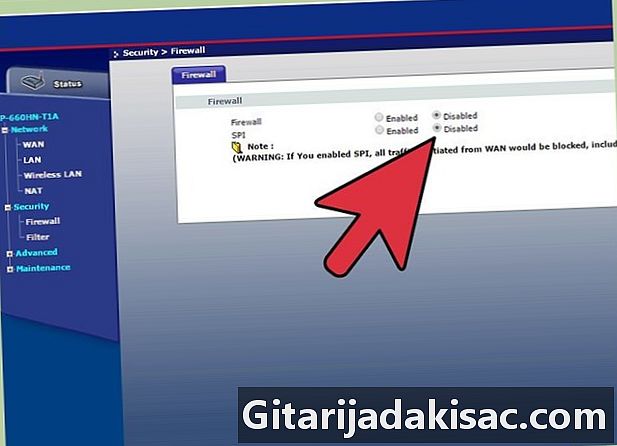

Đặt một tường lửa tại chỗ. Những bản được tích hợp với các bản phân phối Linux có chất lượng rất tốt: đó là "netfilter" và "iptable" trong Linux hoặc "pf" trong BSD. Trên Windows, bạn sẽ cần tìm kiếm một cái chính xác. Để hiểu tường lửa là gì, hãy tưởng tượng một người chuyển đổi trong một sân đầm lầy lớn, nơi có các đoàn tàu (tương tự như dữ liệu từ mạng), bến cảng (có thể so sánh với các cổng tường lửa) và đường ray ( so sánh với các luồng dữ liệu). Một đoàn tàu không thể tự dỡ hàng: nó sẽ phải sử dụng dịch vụ xử lý, tương tự như quỷ (đó là các chương trình đang chạy trong nền và phải sạc một cổng cụ thể). Không có dịch vụ này, ngay cả khi tàu đến đúng nền tảng, không có gì có thể được thực hiện. Tường lửa không phải là một bức tường cũng không phải là một rào cản, nó là một hệ thống bật ra, có vai trò quản lý luồng dữ liệu trên các cổng được thiết lập để cho phép đầu vào hoặc đầu ra. Điều đó nói rằng, bạn không có khả năng kiểm soát các kết nối đi trừ khi bạn chặn hoặc ngắt kết nối mạng, nhưng bạn có thể thấy những gì đang diễn ra. Mặc dù hầu hết các phần mềm gián điệp có thể lẻn vào tường lửa của bạn một cách thông minh, chúng không thể che giấu các hoạt động của chúng. Việc phát hiện phần mềm gián điệp phát ra thông tin từ cổng 993 sẽ dễ dàng hơn nhiều mặc dù bạn không sử dụng ứng dụng IMAP so với việc tìm thấy nó ẩn trong Internet Explorer gửi dữ liệu trên cổng 443 mà bạn sử dụng thường xuyên và hợp pháp. Nếu bạn đang sử dụng tường lửa tiêu chuẩn (đây là trường hợp của fp và netfilter / iptable), hãy kiểm tra các luồng không mong muốn bằng cách chặn tất cả đầu vào trừ các kết nối được phép. Hãy nhớ cho phép tất cả các luồng dữ liệu trên cổng Loopback (lo) cần thiết và an toàn. -

Nếu tường lửa của bạn là trung tính, chỉ sử dụng cho các hoạt động báo cáo. Bạn sẽ không thể chặn thông minh bất kỳ luồng dữ liệu nào bằng tường lửa có tính chất này, chỉ có thể lọc các gói. Tránh lọc truy cập "dựa trên ứng dụng", rất phức tạp để thực hiện, lỗi thời và mang lại cho bạn cảm giác "bảo mật sai". Hầu hết các phần mềm độc hại xâm nhập mã độc hại trong các ứng dụng hợp pháp cần kết nối với Internet (như Internet Explorer) và thường được khởi động cùng một lúc. Khi trình duyệt này cố gắng kết nối, tường lửa sẽ yêu cầu sự đồng ý của bạn và nếu bạn cung cấp cho nó, phần mềm gián điệp sẽ bắt đầu phát thông tin đa kênh của nó với dữ liệu hợp pháp của bạn trên các cổng 80 và 443. -

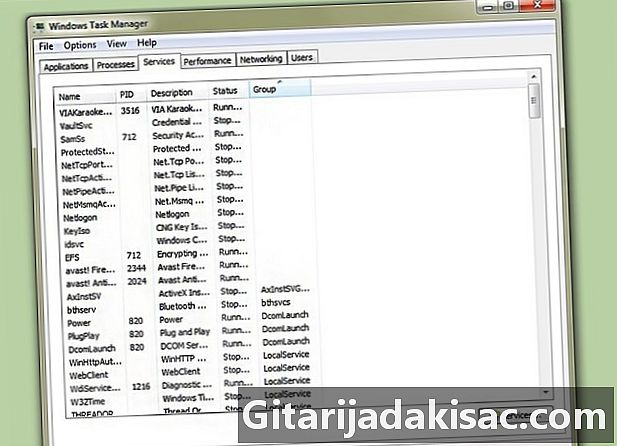

Kiểm tra các dịch vụ (hoặc daemon) đang hoạt động. Để trở lại ví dụ về việc dỡ hàng của tàu được đề cập ở trên, nếu không ai quan tâm đến hàng hóa, sẽ không có gì xảy ra. Không sử dụng máy chủ, bạn sẽ không cần đưa dịch vụ vào hoạt động để lắng nghe những gì đang xảy ra bên ngoài. Hãy cẩn thận: hầu hết các dịch vụ chạy Windows, Linux, Mac OS hoặc BSD đều cần thiết, nhưng không thể lắng nghe những gì đang xảy ra bên ngoài máy tính của bạn. Nếu bạn có thể, hãy vô hiệu hóa các dịch vụ không cần thiết hoặc chặn lưu lượng truy cập trên các cổng tương ứng của tường lửa của bạn. Ví dụ: nếu dịch vụ "NetBios" lắng nghe các cổng 135 và 138, hãy chặn lưu lượng đến và đi khỏi chúng nếu bạn không sử dụng Windows Share. Hãy nhớ rằng các lỗi trong dịch vụ thường là mở cửa để kiểm soát máy tính của bạn từ xa và nếu các dịch vụ này bị chặn bởi tường lửa, sẽ không ai có thể vào hệ thống của bạn. Bạn cũng có thể thử sử dụng các chương trình quét như "nmap" để xác định các cổng bạn sẽ cần chặn hoặc các dịch vụ sẽ cần phải bị ức chế (sẽ giống nhau). -

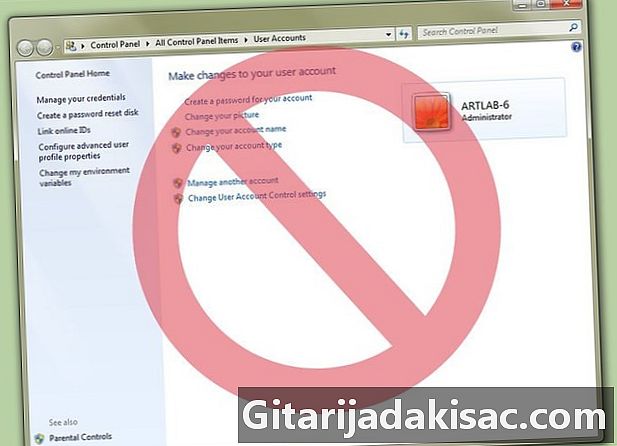

Không sử dụng tài khoản quản trị hệ thống của bạn. Điều này tốt hơn nhiều trong các phiên bản Vista và Windows 7. Nếu bạn sử dụng tài khoản quản trị viên, bất kỳ ứng dụng nào, ngay cả khi đó là độc hại, có thể yêu cầu bạn chạy với quyền quản trị viên. Phần mềm độc hại không có quyền truy cập vào đặc quyền của quản trị viên sẽ cần phải thông minh để triển khai sức mạnh cho hệ thống của bạn nếu bạn quen với việc làm việc ở chế độ "tiêu chuẩn". Tốt nhất, nó chỉ có thể gửi thông tin cho bạn với tư cách là một người dùng, nhưng không có người dùng nào khác trong hệ thống. Nó không thể tiêu tốn nhiều tài nguyên hệ thống để gửi thông tin của nó và việc phát hiện và loại bỏ khỏi máy tính sẽ dễ dàng hơn nhiều. -

Cân nhắc chuyển sang Linux. Nếu bạn không thích trò chơi trên máy tính hoặc bạn không sử dụng phần mềm hiếm hoặc chuyên dụng, tốt hơn là bạn nên chuyển sang Linux. Đến nay, thực sự đã biết rằng một tá phần mềm độc hại đã cố gắng lây nhiễm các hệ thống này và chúng đã nhanh chóng bị vô hiệu hóa thông qua các bản cập nhật bảo mật được cung cấp bởi các bản phân phối khác nhau. Các bản cập nhật ứng dụng Linux được xác minh, ký và đến từ kho lưu trữ được xác thực. Mặc dù có các phần mềm chống vi-rút cho Linux, nhưng chúng không cần thiết, xem xét chế độ làm việc được thực hiện trên hệ thống này. Bạn sẽ tìm thấy trên kho chính thức của Linux phân phối một lượng lớn các ứng dụng chất lượng cao, trưởng thành, miễn phí và miễn phí, đáp ứng phần lớn nhu cầu (Libreoffice, Gimp, Inkscape, Pidgin, Firefox, Chrome, Filezilla, Thunderbird) cũng như một số lượng lớn các chương trình để sử dụng và chuyển đổi các tập tin đa phương tiện. Hầu hết các ứng dụng miễn phí này được phát triển đầu tiên cho và dưới Linux và sau đó được chuyển sang Windows.

Phương pháp 2 Tránh gián điệp truy cập có dây

-

Kiểm tra tính toàn vẹn của mạng có dây của bạn. Đảm bảo rằng cáp mạng của bạn không bị giả mạo và không có liên kết bổ sung nào trên các công tắc và hộp chia của bạn. -

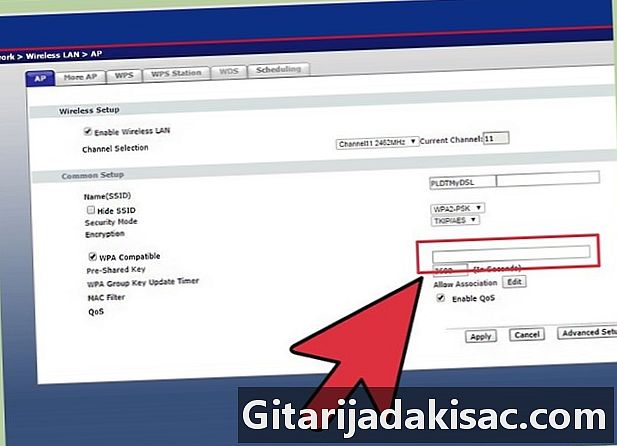

Kiểm tra hiệu quả của giao thức mã hóa của mạng không dây của bạn. Luồng dữ liệu của bộ định tuyến của bạn phải được mã hóa ít nhất theo các giao thức WPA-TKIP, WPA (2) -CCMP hoặc WPA2-AES, sau này hiệu quả nhất. Các kỹ thuật gián điệp phát triển rất nhanh, Giao thức WEP giờ đây đã trở nên không nhất quán và do đó không còn bảo vệ tính bảo mật của bạn. -

Không điều hướng không bao giờ thông qua một proxy trên Internet. Hãy nhớ rằng bạn đang trong mối quan hệ "tin tưởng" với người sẽ đưa proxy này thành hành động và ai là người lạ hoàn hảo với bạn. Nó có thể không có ý nghĩa như bạn nghĩ và nó có thể "lắng nghe" và ghi lại mọi thứ bạn gửi hoặc nhận qua Internet thông qua proxy của nó. Cũng có thể giải mã mã hóa được cung cấp bởi các giao thức HTTPS, SMTPS hoặc IMAP mà bạn sử dụng nếu bạn không thực hiện các biện pháp phòng ngừa. Bằng cách này, anh ta có thể lấy số thẻ tín dụng hoặc mã truy cập vào tài khoản ngân hàng của bạn nếu bạn thanh toán trực tuyến. Sẽ tốt hơn nhiều nếu bạn sử dụng trực tiếp giao thức HTTPS trên một trang web thay vì đi qua các dịch vụ trung gian hoàn toàn không xác định. -

Sử dụng mã hóa khi có thể. Đây là cách duy nhất để đảm bảo rằng không ai khác ngoài chính bạn và máy chủ từ xa có thể hiểu những gì bạn đang gửi và nhận. Sử dụng SSL / TLS khi có thể, tránh FTP, HTTP, POP, IMAP và SMTP và thay vào đó sử dụng các phiên bản bảo mật của chúng, chẳng hạn như SFTP, FTPS, HTTPS, POPS, IMAPS và POPS. Nếu trình duyệt của bạn thông báo cho bạn rằng chứng chỉ do một trang web cấp là xấu, hãy tránh nó. -

Không sử dụng bất kỳ dịch vụ mặt nạ IP. Những dịch vụ này thực sự là proxy. Tất cả dữ liệu của bạn sẽ đi qua chúng và có thể được ghi nhớ bởi các trang web này. Một số trong số chúng thậm chí là các công cụ "lừa đảo", nghĩa là chúng có thể gửi cho bạn trang giả mạo của một trang web mà bạn được liên kết vì nhiều lý do, yêu cầu bạn "nhắc nhở" chúng về một số thông tin cá nhân của bạn dưới bất kỳ lời mở đầu nào và sau đó sẽ mạo danh trang web "tốt" mà không hề nhận ra rằng bạn đã tự cung cấp thông tin bí mật của mình cho người lạ.

- Không nhập email từ những người bạn không biết.

- Không bao gồm các tài liệu đính kèm trừ khi chúng đến từ những người bạn biết và sự hiện diện của chúng được đề cập rõ ràng trong email.

- "Lỗi" Internet là những cách tốt để xây dựng lịch sử duyệt web mà bạn không biết. Bạn sẽ có thể vô hiệu hóa chúng bằng một số tiện ích mở rộng do Firefox và Chrome đề xuất.

- Nếu bạn quen với việc sử dụng các trò chơi trực tuyến yêu cầu một số cổng để mở, bạn thường không cần phải đóng lại chúng. Hãy nhớ rằng không có dịch vụ hoạt động, các mối đe dọa không tồn tại và khi các ứng dụng chơi trò chơi của bạn bị đóng, không có gì có thể lắng nghe các luồng dữ liệu của các cổng của bạn nữa. Nó giống như họ đang đóng cửa.

- Nếu bạn sử dụng ứng dụng email, hãy định cấu hình nó để thông báo email được hiển thị dưới dạng thuần e, không phải bằng HTML. Nếu bạn không thể đọc một trong những email nhận được, điều đó có nghĩa là nó bao gồm một hình ảnh HTML. Bạn có thể chắc chắn rằng đây là thư rác hoặc quảng cáo.

- Một trang web không thể theo dõi địa chỉ IP của bạn đến các trang web khác.

- Không bao giờ để máy tính của bạn chạy mà không có tường lửa. Chỉ người dùng trên mạng bạn đang truy cập mới có thể truy cập các lỗ hổng bảo mật. Nếu bạn loại bỏ tường lửa, toàn bộ Internet sẽ trở thành mạng của bạn và trong trường hợp đó, một cuộc tấn công ngắn hạn sẽ không còn là vấn đề nữa (nhiều nhất là vài giây).

- Không bao giờ sử dụng nhiều trình phát hiện phần mềm gián điệp cùng một lúc.

- Địa chỉ IP của bạn hoàn toàn không sử dụng cho tin tặc.

- Chủ sở hữu trang web không thể theo dõi bạn một cách hiệu quả bằng địa chỉ IP của bạn. Trong hầu hết các trường hợp, địa chỉ IP được Nhà cung cấp dịch vụ Internet (ISP) chỉ định cho bạn là "động". Nó thay đổi trung bình cứ sau 48 giờ và chỉ có nhà cung cấp dịch vụ ISP của bạn thực sự biết bạn là ai. Về mặt kỹ thuật, anh ta cũng không thể ghi lại lưu lượng truy cập của tất cả khách hàng của mình và xác định tất cả.

- Nếu các cổng của tường lửa được mở, chúng sẽ không có tác dụng với tin tặc nếu không có dịch vụ tồi để lắng nghe chúng.

- Một địa chỉ IP chỉ là một địa chỉ như bất kỳ địa chỉ nào khác. Biết địa chỉ vật lý hoặc địa lý của bạn sẽ không tạo điều kiện cho việc đánh cắp đồ đạc của bạn và điều tương tự cũng xảy ra với dữ liệu của bạn với địa chỉ IP.